Der fünfte Schritt zur erfolgreichen Migration mit dem Microsoft Cloud Adoption Framework

Die ersten Workloads sind migriert, die technische Basis steht – doch wie sicher ist Ihre Cloud-Umgebung wirklich? Sicherheit in der Cloud ist kein nachgelagertes Add-on, sondern ein integraler Bestandteil jeder Phase Ihrer Cloud-Adoption-Journey. In diesem fünften Beitrag unserer Serie „Erfolgreich migrieren & modernisieren mit dem Microsoft Cloud Adoption Framework" zeigen wir, wie Sie Ihre Cloud-Umgebung systematisch absichern.

Microsoft Cloud Adoption Framework

Warum Cloud-Sicherheit ein ganzheitlicher Ansatz ist

Cloud-Sicherheit unterscheidet sich fundamental von traditionellen IT-Sicherheitsansätzen. Sie eine komplexe und herausfordernde Disziplin, die Sie in nahezu allen Aspekten Ihrer Cloud- und Technologieumgebung berücksichtigen müssen. Das Microsoft Cloud Adoption Framework behandelt Sicherheit nicht als isolierte Phase, sondern als durchgängiges Prinzip, das alle Methodiken durchzieht.

Zentrale Erkenntnisse für Cloud-Sicherheit

- Alles ist ein potenzielles Ziel: In der heutigen Welt können Angreifer:innen jede Schwachstelle in den Menschen, Prozessen und Technologien einer Organisation ausnutzen, um ihre Ziele zu erreichen.

- Sicherheit ist Teamwork: Um sich gegen diese Angriffe zu verteidigen, ist ein koordinierter Ansatz zwischen Business-, Technologie- und Sicherheitsteams erforderlich. Jedes Team muss zu den Sicherheitsbemühungen beitragen und effektiv zusammenarbeiten.

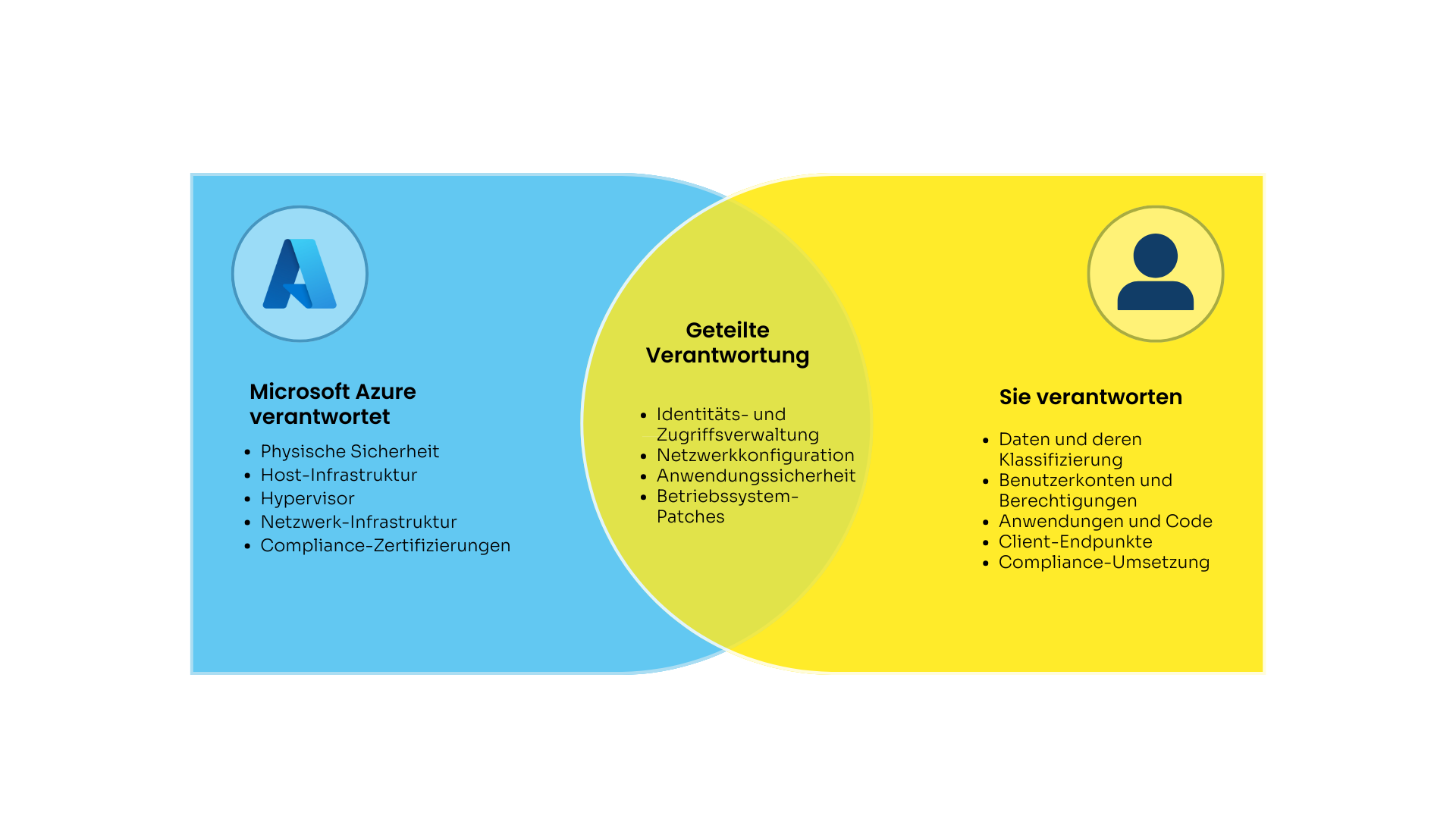

- Shared Responsibility Model: Während Microsoft Azure für die Sicherheit der Cloud-Infrastruktur verantwortlich ist, sind Sie für die Sicherheit Ihrer Daten, Anwendungen und Konfigurationen in der Cloud verantwortlich.

💡 Sie möchten wissen, wie sicher Ihre aktuelle Azure-Umgebung ist? Unser Azure Security Review analysiert Ihre bestehende Infrastruktur, identifiziert Schwachstellen und bietet gezielte Empfehlungen zur Verbesserung von Sicherheit und Compliance.

Shared Responsibility Modell

Zero Trust: Vertrauen ist gut, Kontrolle ist besser.

Das Zero Trust-Modell basiert auf einem einfachen Prinzip: "Never trust, always verify". Anstatt zu vertrauen, dass sich Benutzer:innen und Geräte innerhalb des Netzwerks sicher verhalten, wird jeder Zugriff kontinuierlich überprüft und validiert.

Die drei Säulen von Zero Trust

1. Identitätsschutz

Identitäten sind das neue Perimeter. Jede/r Benutzer:in und jedes Gerät muss eindeutig identifiziert und authentifiziert werden:

- Multi-Faktor-Authentifizierung (MFA): Mindestens zwei Faktoren für jeden Zugriff

- Conditional Access: Kontextbasierte Zugriffsentscheidungen basierend auf Risiko, Standort und Gerät

- Privileged Identity Management (PIM): Just-in-Time-Zugriff für administrative Berechtigungen

2. Geräteschutz

Nur vertrauenswürdige und compliant Geräte erhalten Zugriff auf Unternehmensressourcen:

- Microsoft Intune: Geräteverwaltung und Compliance-Richtlinien

- Conditional Access für Geräte: Zugriff nur für registrierte und compliant Geräte

- Mobile Application Management (MAM): Schutz von Unternehmensdaten auf mobilen Geräten

3. Anwendungs- und Datenschutz

Anwendungen und Daten werden unabhängig von Netzwerk oder Standort geschützt:

- Azure AD Application Proxy: Sicherer Zugriff auf lokale Anwendungen

- Microsoft Defender for Cloud Apps: Schutz von Cloud-Anwendungen

- Azure Information Protection: Klassifizierung und Schutz sensibler Daten

Die Implementierung von Zero Trust

Phase 1: Identitäten sichern (MFA, Conditional Access, PIM)

Phase 2: Geräte verwalten (Intune, Device Compliance, Endpoint Protection)

Phase 3: Anwendungen und Daten schützen (Cloud App Security, Information Protection, DLP)

Incident Preparation und Response

Die Vorbereitung auf und Reaktion auf Sicherheitsvorfälle sind Eckpfeiler Ihrer gesamten Sicherheitslage. Ihre Fähigkeit, sich auf Vorfälle vorzubereiten und darauf zu reagieren, kann Ihren Erfolg beim Betrieb in der Cloud erheblich beeinflussen.

Incident Preparation

Security Operations Center (SOC) aufbauen:

- Microsoft Sentinel: Cloud-native SIEM-Lösung für Bedrohungserkennung

- Azure Monitor: Umfassendes Monitoring und Logging

- Microsoft Defender for Cloud: Kontinuierliche Sicherheitsbewertung

Playbooks und Runbooks entwickeln:

- Definierte Prozesse für verschiedene Incident-Typen

- Automatisierte Response-Aktionen

- Eskalationspfade und Kommunikationspläne

Incident Response

Detect: Frühe Erkennung von Bedrohungen durch intelligente Analytik

Assess: Schnelle Bewertung des Schweregrads und der Auswirkungen

Respond: Koordinierte Reaktion zur Eindämmung und Behebung

Learn: Kontinuierliche Verbesserung basierend auf Lessons Learned

Backup, Disaster Recovery & Business Continuity

Auch in der Cloud können Dinge schiefgehen. Eine durchdachte Backup- und Disaster Recovery-Strategie stellt sicher, dass Ihr Unternehmen auch bei Ausfällen oder Angriffen handlungsfähig bleibt.

Azure Backup-Services

- Azure Backup: Für virtuelle Maschinen, Dateien und Anwendungsdaten

- Azure Site Recovery: Für Disaster Recovery und Business Continuity

- Azure SQL Database Backup: Automatische Backups für Datenbanken

Die 3-2-1-Regel: 3 Kopien Ihrer Daten, 2 verschiedene Standorte, 1 Kopie offline

Disaster Recovery Planning

- Recovery Time Objective (RTO): Wie schnell müssen Systeme wieder verfügbar sein?

- Recovery Point Objective (RPO): Wie viel Datenverlust ist akzeptabel?

- Business Impact Analysis: Welche Systeme sind geschäftskritisch?

Testing ist essentiell: Führen Sie regelmäßige Restore-Tests und Disaster Recovery-Übungen durch. Dokumentieren Sie alle Prozesse in aktuellen Runbooks.

Schutz sensibler Daten

Datenschutz in der Cloud erfordert einen mehrschichtigen Ansatz – von der Verschlüsselung bis zur Zugriffskontrolle.

Verschlüsselung auf allen Ebenen

- In Transit: HTTPS/TLS für alle Verbindungen, VPN/ExpressRoute für sichere Verbindungen

- At Rest: Azure Storage Service Encryption, TDE für Datenbanken, Azure Disk Encryption

- In Use: Azure Confidential Computing, Always Encrypted für SQL-Datenbanken

Schlüsselverwaltung

Azure Key Vault bietet zentrale Verwaltung von Schlüsseln, Geheimnissen und Zertifikaten mit Hardware Security Modules (HSM), rollenbasierter Zugriffskontrolle und vollständigen Audit-Logs.

Data Loss Prevention (DLP)

Microsoft Purview DLP verhindert das unbeabsichtigte Teilen sensibler Daten durch automatische Erkennung sensibler Inhalte und Richtlinien für verschiedene Datentypen – integriert in Microsoft 365 und Azure.

💡 Praxistest gefällig? Unsere Penetration Testing-Services gehen einen Schritt weiter und testen Ihre Sicherheitsmaßnahmen unter realen Angriffsbedingungen. So erfahren Sie, ob Ihre Schutzmaßnahmen auch wirklich halten, was sie versprechen.

🚀 Ihr Weg zur sicheren Cloud

Cloud-Sicherheit ist ein kontinuierlicher Prozess, der sich durch alle Phasen Ihrer Cloud-Adoption-Journey zieht. Mit der strukturierten Herangehensweise des Microsoft Cloud Adoption Framework können Sie eine sichere, skalierbare und compliance-konforme Cloud-Umgebung aufbauen.

Ihre nächsten Schritte:

- Security Assessment durchführen: Bewerten Sie Ihren aktuellen Sicherheitsstatus mit Microsoft Secure Score

- Zero Trust-Roadmap entwickeln: Planen Sie die schrittweise Modernisierung Ihrer Sicherheitslage

- Incident Response-Fähigkeiten aufbauen: Etablieren Sie Prozesse für Bedrohungserkennung und -reaktion

- Backup- und Recovery-Strategie implementieren: Stellen Sie Business Continuity sicher

- Kontinuierliche Verbesserung etablieren: Implementieren Sie Mechanismen für langfristige Sicherheit

Denken Sie daran: Sicherheit in der Cloud ist kein Ziel, sondern eine Reise. Jede Phase Ihrer Cloud-Adoption bietet Möglichkeiten, Ihre Sicherheitslage zu verbessern und zu modernisieren.

Sie möchten Ihre Cloud-Sicherheit systematisch angehen? Wir unterstützen Sie auf Ihrem Weg zur sicheren Cloud:

🎙️ Praxis-Insights – In unserem „Spill IT" LinkedIn Live Format zeigt Penetration Testing-Experte Florian Wagner, wie Angriffe wirklich ablaufen

📅 Ausblick: Nächste Woche

Im nächsten Beitrag unserer Serie widmen wir uns dem Cloud-Operations-Management: Wie Sie Ihre Cloud-Umgebung nach der Migration erfolgreich betreiben, Kosten mit FinOps-Prinzipien optimieren und maximalen Wert aus Ihrer Cloud-Investition ziehen. Erfahren Sie, wie Sie operative Exzellenz in der Cloud erreichen.